近日,网络安全领域的知名公司SquareX披露了一起通过Chrome扩展程序实施的新型网络攻击事件。此次攻击不仅手段复杂,而且隐蔽性极高,受害者只需安装一个看似无害的Chrome扩展程序,便可能在不知不觉中落入陷阱。

据SquareX发布的报告,攻击者的第一步是创建一个恶意的Google Workspace域名,并在其中配置多个用户账号,同时关闭多因素身份验证等安全设置。这个Workspace域名将在后台用于在受害者的设备上创建托管账户。

接下来,攻击者会精心制作一个伪装成有用工具的Chrome扩展程序,这个程序表面上具有合法功能,但实际上却暗藏玄机。攻击者将其上传到Chrome网上应用店,并利用社会工程学手段诱骗受害者下载安装。

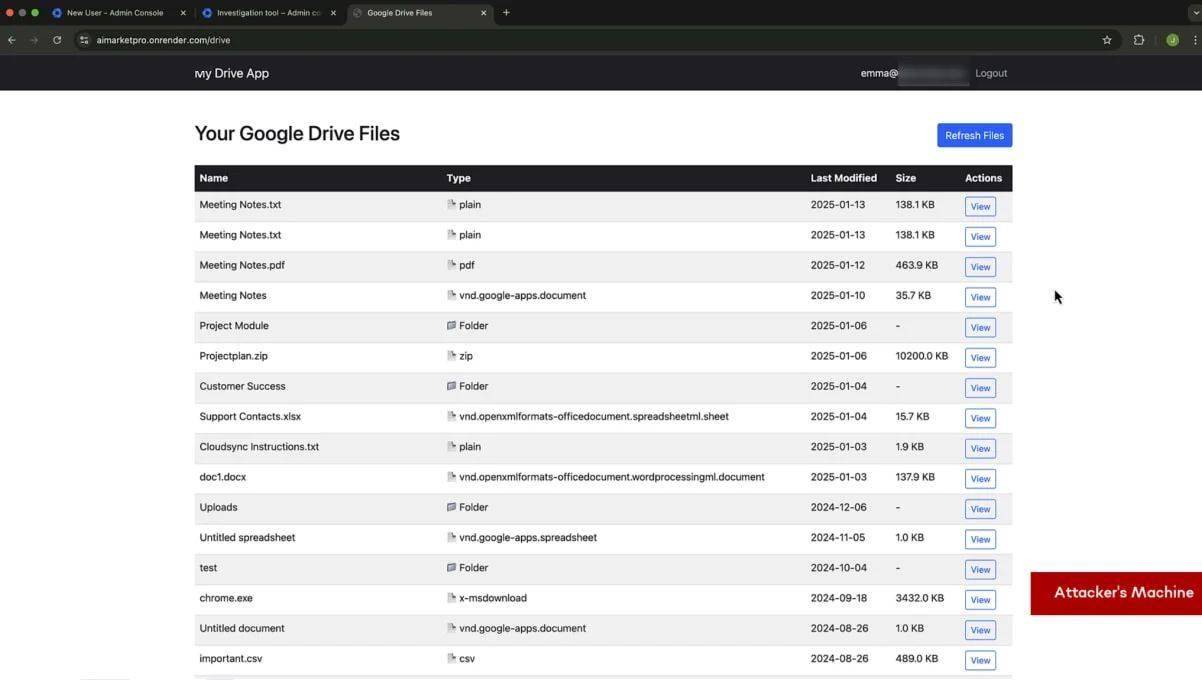

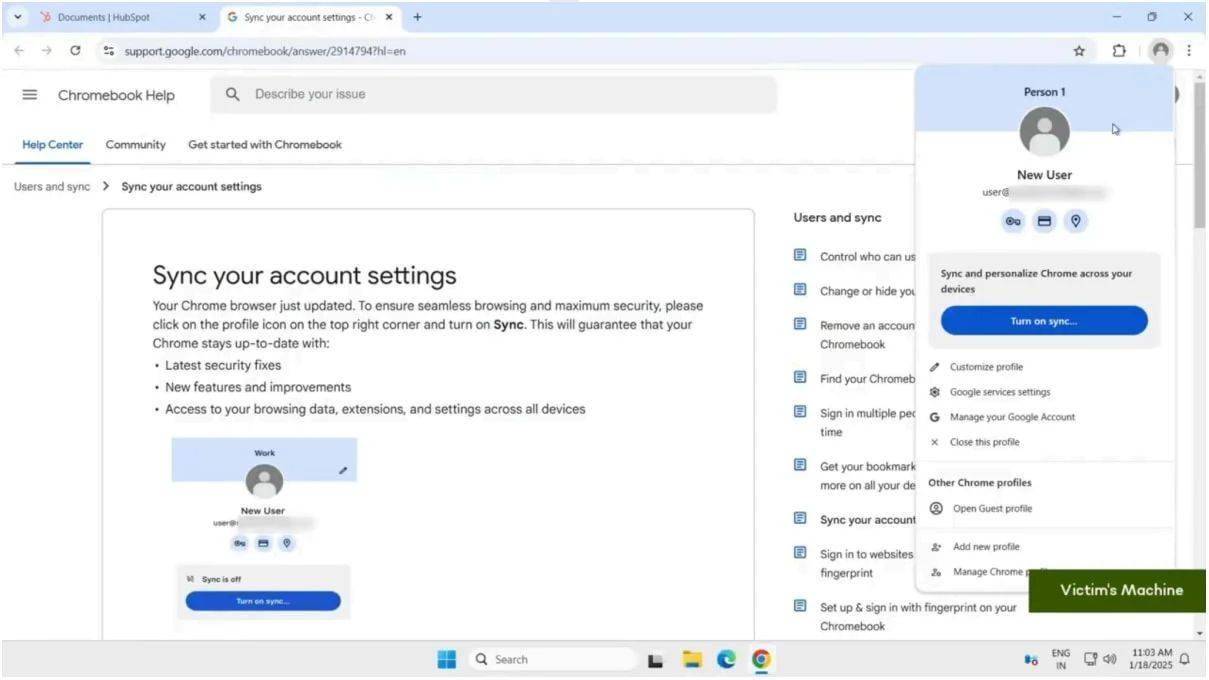

一旦受害者安装了该扩展程序,它便会在后台悄无声息地工作,通过隐藏的浏览器窗口将受害者登录到攻击者托管的Google Workspace账户之一。随后,扩展程序会打开一个看似正常的Google支持页面,并利用其读写网页的权限,在页面中插入指令,诱导用户启用Chrome同步功能。

一旦受害者启用了同步功能,其存储在Chrome中的所有数据,包括密码、浏览历史记录等敏感信息,都将被攻击者轻易获取。攻击者随后便可以在自己的设备上使用这些被盗用的账户信息。

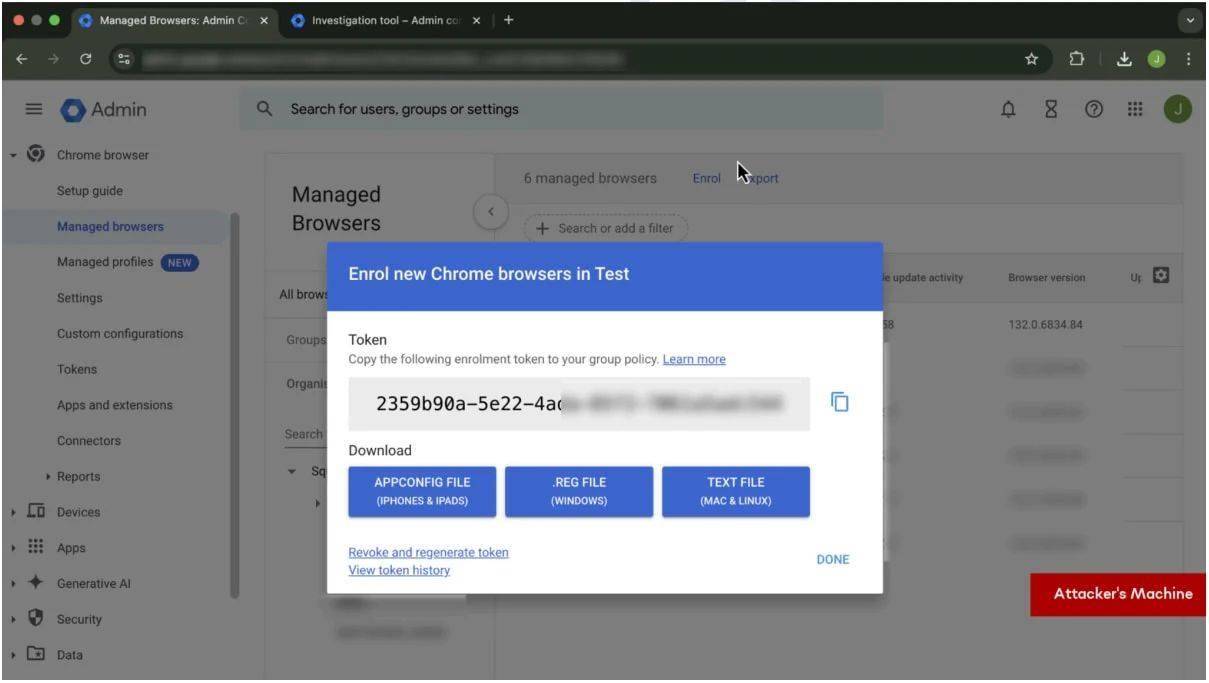

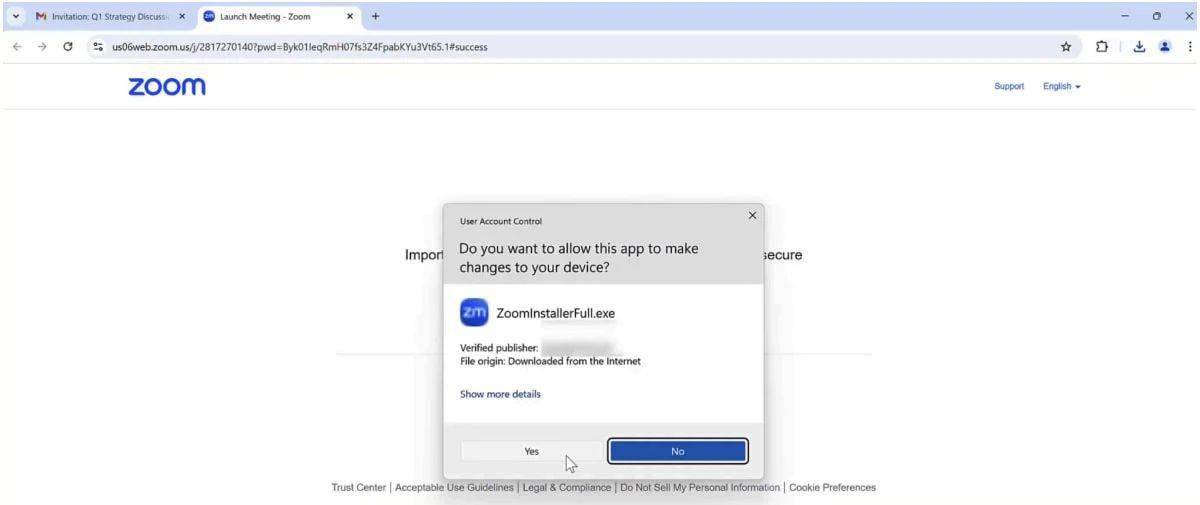

在成功控制受害者的账户后,攻击者会进一步接管其浏览器。在SquareX的演示案例中,这是通过伪造Zoom更新来实现的。当受害者收到一个Zoom邀请并点击链接时,扩展程序会注入恶意内容,声称Zoom客户端需要更新。然而,这个所谓的“更新”实际上是一个包含注册令牌的可执行文件,一旦下载并运行,攻击者便能完全控制受害者的浏览器。

一旦注册完成,攻击者便获得了对受害者浏览器的绝对控制权,这意味着他们可以静默地访问所有Web应用程序、安装其他恶意扩展程序、将用户重定向到钓鱼网站、监控或修改文件下载等行为。更为严重的是,通过利用Chrome的Native Messaging API,攻击者还能在恶意扩展程序和受害者的操作系统之间建立直接通信通道,从而浏览目录、修改文件、安装恶意软件、执行任意命令、捕获按键输入、提取敏感数据,甚至激活受害者的网络摄像头和麦克风。