近期,科技界传来消息,微软成功阻止了针对全球近百万台设备的恶意广告活动。这一行动揭露并捣毁了一批位于GitHub的仓库,这些仓库被用作大规模投放恶意软件的基地。

据微软威胁分析师透露,他们在去年12月初首次发现了这一系列攻击。当时,多台设备从GitHub仓库下载了恶意软件,并在随后的操作中部署了一系列其他恶意载荷。这一发现引起了微软的高度重视,并立即展开了深入调查。

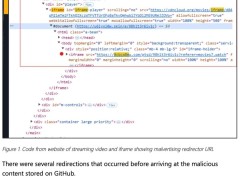

调查结果显示,这些攻击活动并非一蹴而就,而是精心设计的多阶段攻击。在第一阶段,攻击者利用非法盗版流媒体网站作为跳板,将恶意广告注入到网站的视频中。这些广告通过嵌入在电影帧中的重定向器,将潜在受害者引导至攻击者控制的恶意GitHub仓库。这些重定向器还会经过一至两个额外的恶意站点,最终将流量导向恶意网站或技术支持诈骗网站,并进一步链接回GitHub。

恶意软件一旦进入受害者的系统,便开始执行系统发现任务,收集详细的系统信息,如内存大小、显卡详情、屏幕分辨率、操作系统版本以及用户路径等。这些信息为攻击者提供了宝贵的情报,有助于他们在第二阶段部署更加精准的恶意载荷。

进入第三阶段,攻击者通过PowerShell脚本从命令控制服务器下载NetSupport远程访问木马(RAT),并在受害者的注册表中建立持久性。这一步骤完成后,恶意软件还会部署Lumma信息窃取程序和开源的Doenerium窃取程序,进一步窃取用户数据和浏览器凭证。这些敏感信息的泄露,对受害者的隐私和安全构成了严重威胁。

如果第三阶段的载荷是可执行文件,它会创建一个CMD文件并运行,同时释放一个经过重命名的AutoIt解释器。这个解释器随后启动二进制文件,并可能释放另一个版本的AutoIt解释器。通过这些复杂的操作,攻击者能够利用AutoIt载荷打开文件、启用远程浏览器调试,并窃取更多信息。在某些情况下,攻击者还会使用PowerShell配置Windows Defender的排除路径,或释放更多的NetSupport载荷。

除了GitHub外,微软威胁情报团队还发现,Dropbox和Discord等平台上也托管了部分恶意载荷。这些平台成为了攻击者分散风险、扩大攻击范围的重要工具。然而,得益于微软的及时干预和精准打击,这些恶意活动最终被成功遏制。

此次事件再次提醒我们,网络安全形势依然严峻复杂,必须时刻保持警惕。企业和个人用户应加强安全防护措施,定期更新系统和软件补丁,避免访问非法或可疑的网站和服务。同时,网络安全厂商也应加强技术研发和情报共享,共同应对日益复杂的网络安全威胁。

GitHub等平台也应加强对仓库内容的审核和管理,防止其成为恶意软件传播的渠道。只有各方共同努力,才能构建一个更加安全、可靠的网络环境。

最后,对于广大用户而言,提高网络安全意识至关重要。在享受网络带来的便利的同时,也要时刻关注自己的隐私和安全状况。只有这样,我们才能在数字化时代中安心前行。